Office 365 contre le Shadow-IT : EP 1 | Savez-vous ce qu'est le Shadow-IT et pourquoi le combatt

Toujours dans l'optique de vous convaincre de vous intéresser à la complémentarité naissante de Ms Teams et SharePoint, ce premier billet d'une série de 4 annonce haut et fort qu'utiliser ces 2 logiciels permet de lutter contre le Shadow-IT qui peut sévir au sein de votre organisation.

Vous voulez lutter contre votre Shadow-IT bureautique ?! Aussi bizarre que cela puisse vous sembler, allez sur le Cloud Office 365 !! Comme Internet a effectivement multiplié les occasions de voir prospérer le Shadow-IT d'une organisation, je prends simplement le contre-pied de cette idée reçue qu'Internet engendre forcément du Shadow-IT.

Or, on n'imagine pas forcément qu'Office 365 est justement une solution qui permet de combattre le Shadow-IT !

Savez-vous ce qu'est le Shadow-IT et pourquoi le combattre ?

Mais savez-vous ce qu'est le Shadow-IT ? Ma définition du Shadow-IT n'est heureusement pas très éloignée de celle de Wikipedia : le Shadow IT correspond aux données et aux applications utilisées par les utilisateurs d'une organisation mais dont le contrôle échapperait à la Direction des systèmes d'information.

Le Shadow-IT peut être constitué d'un mix de logiciels, de services Cloud et d'appareils informatiques qui sont tous trois hors de contrôle de l'organisation : prenez l'exemple d'un logiciel de Chat, tel que What's APP ou Facebook Messenger, utilisé par certains de vos collaborateurs d'une équipe ou d'un projet installé sur leur smartphone personnel et au travers duquel transiterait des données en lien avec l'organisation.

Vous tenez là un concentré significatif des formes de Shadow-IT externe pouvant exister. On considère qu'actuellement, 61% des données et des applications des organisations peuvent s'apparenter à du "Shadow IT"(1).

61% des données et des applications d'une organisation appartiennent au Shadow IT

Pourquoi devoir combattre la mise en place de pareil dispositif ?

La raison est que les utilisateurs l'ont mis en place au mépris des bonnes pratiques en vigueur, notamment en matière de gestion de la sécurité et de la conformité. Ils ne se rendent pas toujours compte du caractère réprimandable de leurs actions. Cela fait très longtemps qu'ils sont en mesure d'envoyer des emails à l'extérieur de leur organisation ou son écosystème de clients et de partenaires : qui n'a jamais envoyé un document appartenant à son entreprise sur une adresse email personnelle, tout simplement pour finir du travail à la maison ?

L'email a ainsi constitué la première porte ouverte grand-public pour voir les données échapper au contrôle de l'organisation et les règles de Data Loss Protection (DLP) d'Exchange ont constitué le premier rempart contre ce type de menace, quand il a fallu apporter des garanties sur la protection de la donnée sensible.

Ensuite, Office 365 possède des paramètres pour limiter les accès externes à certains sites (adresses IP) ou à des appareils appartenant à l'organisation (l'accès aux données partout ou tout le temps à Office 365 est le paramètre par défaut mais l'administrateur SharePoint peut tout à fait limiter l'accès externe aux données depuis le centre d'administration).

La plupart des organisations n'envisageaient pas, jusque là, d'utiliser pareilles fonctionnalités, perçues comme des mesures de restriction de l'utilisation de la solution Office 365. jusque là, ces organisations ont préféré continuer prendre le problème par la voie la plus simple, celle qui consiste à engager juridiquement leurs collaborateurs à respecter une charte de respect des données de l'organisation au travers de l'adoption d'usages normalisés des outils informatiques.

Pourquoi est-il temps néanmoins temps de se soucier du Shadow-IT ? Est-ce si grave ? Selon Gartner, ce sont des données de type au Shadow IT qui seront volées lors d'une cyber-attaque sur trois en 2020 (2).

En 2020, 33% des cyber-attaques réussies auront pour cible les données liées au Shadow IT

Premier facteur de risque, toutes les solutions de stockage et applications Cloud ne présentent pas les mêmes degrés de sécurisation pour éviter les fuites de données (les "leaks" en anglais) !

Prenez les services de stockage en ligne pour les fichiers personnels, Google Drive, DropBox et même la version grand public de OneDrive. Ils sont connus des utilisateurs et sont parfaits pour stocker et partager les photos de vos dernières vacances… Toutefois, ces services ne possèdent généralement pas la sécurité et le chiffrement nécessaires pour le stockage et le partage de fichiers d’entreprise.

Ensuite, le Shadow-IT n'engendre pas uniquement des problèmes de fuite de données à l'extérieur de l'organisation. Des données et des applications peuvent ainsi échapper à la gouvernance de la Direction des systèmes d'information, plus à l'aise lorsqu'il s'agit d'applications métiers que d'applications bureautiques. Il existe ainsi 3 autres natures de risque comme celui de la perte de données, de l'indisponibilité sévère et enfin le risque de ne pas pouvoir démontrer la traçabilité d'une donnée sensible que ce soit à l'extérieur ou à l'intérieur du système d'information de l'Organisation.

Au sein même d'une organisation, on va être confronté à ce même type de problème avec des applications et des données internes car il existe une déclinaison "interne" de Shadow-IT, étant donné que le capital informationnel à risque d'une organisation ne figure pas uniquement dans les applications métiers et les boites emails.

Deux logiciels historiques de la suite Office sont fréquemment considérés, par la Direction des systèmes d'information, comme produisant du Shadow-IT interne : il s'agit de Ms Access et d'Excel. La Direction des systèmes d'information ignore très souvent l'existence d'applications et d'îlots de données sur lesquels elle n'a pas été associé au moment de leur mise en place : elle découvre souvent son existence après la mise en place, au moment où on lui demande de fournir un quelconque support, elle est généralement bien en peine à le fournir.

L'existence d'un Shadow-IT interne en plus du Shadow-IT externe

La Direction des systèmes d'information va considérer que ces solutions génèrent des données non contrôlées et "officieuses" car non connectées aux grands systèmes informatiques centraux ou aux progiciels. Le pire arrive lorsque l'on réalise que ces applications peuvent, en plus, contrevenir aux standards et réglementations générales en vigueur s'appliquant à votre organisation comme le Règlement Général sur la Protection des Données (RGPD), le Total Quality Management (TQM), l'Information Technology Infrastructure Library (ITIL) ou plus spécifiques à votre secteur comme Sarbanes-Oxley, Bâle II, l'International Financial Reporting Standards (IFRS) dans le secteur financier, l'Health Insurance Portability and Accountability Act (HIPAA) dans le secteur de la Santé, etc.

Les entreprises doivent être en mesure de se protéger contre l'ensemble de ces risques.

C'est ce qu'à fait Microsoft pour ses clients : la solution Office 365, la version Entreprise de OneDrive incluse, est ainsi dotée d’un modèle de sécurité si fiable que Gartner a placé Microsoft comme leader du Magic quadrant "Cloud Brocker".

Logiciel Office 365 comptant de le dispositif de sécurité permettant de lutter contre votre Shadow-It, le centre sécurité et conformité va vous aider au-delà de règles de DLP d'Exchange puisqu'il fonctionne avec SharePoint et Skype, les 2 autres progiciels majeurs mais également avec de nombreux logiciels de la suite Office 365.

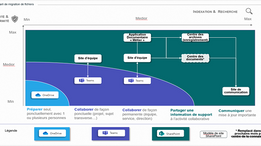

J'ai décidé d'explorer les réponses à ce problème au travers de la série de billets de blog "Office 365 contre le Shadow-IT" en vous démontrant que Teams, SharePoint et le centre sécurité et conformité font partie de votre solution de gouvernance contre le Shadow-IT(3) :

Le second billet sera consacré au traitement du Shadow-IT externe et à la façon que Ms Teams a d'y répondre ; "EP 2 | MS Teams contre le Shadow-IT externe"

Ensuite, nous verrons, dans un 3e billet, comment SharePoint peut être une solution pour contrecarrer le Shadow-IT interne ; "EP 3 | SharePoint contre le Shadow-IT interne"

Enfin, le dernier billet répondant à la problématique du traitement du Shadow-IT, sera dédié au Centre de sécurité et conformité d'Office 365, à la puissance de ce logiciel "utilitaire" basé pour partie sur les règles de DLP d'Exchange mais également sur le moteur de recherche de SharePoint, un rempart autant contre la perte de données, la fuite de données "EP 4 | Le centre sécurité et conformité contre le Shadow-IT"

À raison d'un billet tous les mardi, tout cela va nous amener logiquement à la fin de l'année.

(1) Sources : https://www.redhat.com/fr/explore/itwob-innovation/shadow-iT ; https://www.solutions-numeriques.com/comment-le-dsi-doit-faire-face-au-shadow-it-ne-pas-tout-bloquermais-controler/)

(2) Source : https://www.gartner.com/smarterwithgartner/top-10-security-predictions-2016/?cm_mmc=social-_-rm-_-gart-_-swg